Deux nouveaux rapports ont découvert comment «malware juridique" de Hacking équipe peut être utilisé pour prendre le contrôle complet d'appareils mobiles. La société italienne est soupçonné d'offrir ses services à des dizaines de gouvernements.

Deux nouveaux rapports ont découvert comment «malware juridique" de Hacking équipe peut être utilisé pour prendre le contrôle complet d'appareils mobiles. La société italienne est soupçonné d'offrir ses services à des dizaines de gouvernements.

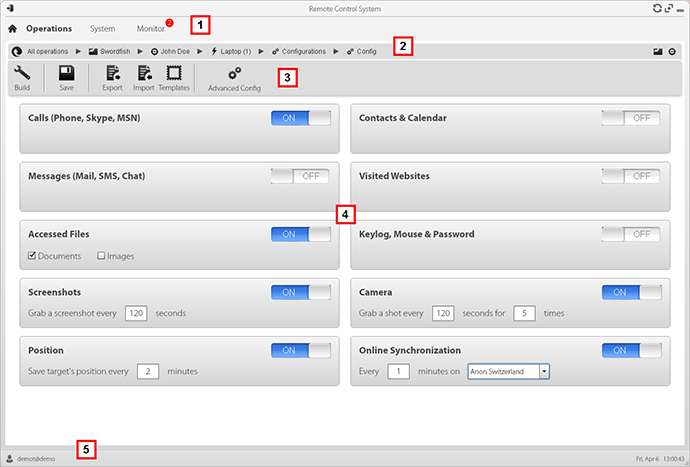

En opération depuis 2001, la société basée à Milan - qui emploie plus de 50 personnes - promet de «prendre le contrôle de vos objectifs et de les surveiller indépendamment de cryptage et de la mobilité," tout "en gardant un œil sur tous vos objectifs et de les gérer à distance, à partir d' un seul écran. "

Des recherches antérieures ont montré que ces allégations étaient vraies pour les ordinateurs de bureau, mais selon les données obtenues séparément par la firme de sécurité russe Kaspersky Lab et de l'Université de Citizen Lab de Toronto (qui a également obtenu un manuel d'utilisation), Hacking Team est tout aussi aptes à pénétrer téléphones mobiles avec un outil connu sous le nom de systèmes de contrôle à distance (RCS).

«Notre dernière recherche a identifié modules mobiles qui fonctionnent sur toutes les plateformes mobiles bien connus, y compris comme Android et iOS," écrit Kaspersky chercheur Sergey Golovanov.

"Ces modules sont installés en utilisant une source d'infection - exécutables spéciales pour Windows ou Mac qui s'exécutent sur des ordinateurs déjà infectés. Ils se traduisent par un contrôle complet sur l'environnement dans et près de l'ordinateur de la victime. Secrètement activer le microphone et la prise de vue réguliers de l'appareil photo permet une surveillance constante de la cible - ce qui est beaucoup plus puissant que les opérations de cape et d'épée traditionnels ".

La police peut installer le malware espion directement dans le téléphone si il ya un accès direct à l'appareil, ou si le propriétaire du téléphone se connecte à un ordinateur déjà infecté, selon Wired.

Différents logiciels peuvent aussi attirer les utilisateurs à télécharger des applications ciblées faux.

Une fois à l'intérieur d'un iPhone, par exemple, il peut accéder et activer tous les éléments suivants: contrôle de la connexion Wi-Fi, GPS, GPRS, enregistrement vocal, e-mail, SMS, MMS, la liste des fichiers, les cookies, URL visitées, c souffrait web pages, carnet d'adresses, l'historique des appels, notes, calendrier, presse-papiers, la liste des applications, changement SIM, micro en direct, les plans de caméra, les chats de soutien, WhatsApp, Skype, Viber et.

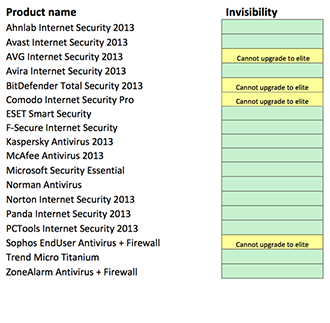

Bien que le logiciel malveillant peut être repéré par certains des logiciels anti-virus plus sophistiqués, il prend des mesures spéciales pour éviter la détection - comme "le scoutisme" une victime avant l'installation, "obscurcir" sa présence, et la suppression des traces de son activité.

Hacking équipe a maintenu que ses produits sont utilisés pour les interceptions gouvernementales légitimes, ajoutant qu'il ne vend pas d'articles à la liste noire des pays de l'OTAN ou des régimes répressifs.

Wired a rapporté qu'il ya eu des cas où les applications d'espionnage ont été utilisés de manière illégale en Turquie, au Maroc et en Arabie Saoudite.

Citizen Lab a découvert l'espionnage logiciels malveillants cachés dans une application de nouvelles légitime pour Qatif Aujourd'hui, une des nouvelles et des informations en langue arabe service qui rend compte des événements dans la région de Qatif orientale de l'Arabie saoudite. Il a également fait valoir que la preuve circonstancielle a souligné le gouvernement de l'Arabie saoudite à l'aide du logiciel malveillant d'espionnage contre des manifestants chiites dans la région.

"Ce type de boîte à outils extrêmement invasive, une fois une capacité de boutique coûteux déployés par les services de renseignement et les militaires, est maintenant disponible à tous, mais une poignée de gouvernements. Une hypothèse sous-jacente est que les clients qui peuvent payer pour ces outils seront les utiliser correctement, et principalement pour des fins juridiques, strictement supervisé des. Comme notre recherche a montré, cependant, en réduisant considérablement le coût d'entrée sur invasif et de surveillance dur-à-trace, l'équipement réduit le coût de cibler les menaces politiques pour ceux qui ont accès à Hacking équipe et outils Groupe Gamma ", a déclaré Citizen Lab dans son rapport .

Hacking équipe contrôle le malware d'espionnage à distance via des serveurs de commande et de contrôle. Kaspersky a découvert plus de 350 de ces serveurs dans plus de 40 pays. Un total de 64 serveurs ont été trouvés dans les États-Unis - plus que dans tout autre pays. Kazakhstan est arrivé deuxième, avec un total de 49 serveurs trouvés. Trente-cinq ont été trouvés dans l'Equateur et 32 au Royaume-Uni.